colecciones

formato

Búsqueda avanzada

Número de libros encontrados: 15

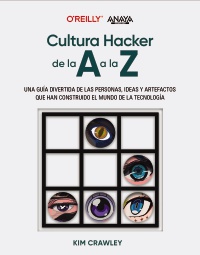

Cultura hacker de la A a la Z

La cultura 'hacker' puede ser misteriosa, pero esta entretenida guía de referencia está aquí para ayudar. Escrita por Kim Crawley, una investigadora de ciberseguridad y escritora experimentada, esta guía de referencia divertida te presenta a personas y empresas importantes, ideas fundamentales junto con películas, juegos y revistas que marcaron hitos en los anales de la piratería informática...

La mente del hacker. Cómo revertir la situación...

La piratería está en todas partes, no solo en los ordenadores. En 'La mente del hacker', Bruce Schneier saca la piratería del mundo de la informática y la utiliza para analizar los sistemas que sustentan nuestra sociedad: desde las leyes fiscales hasta los mercados financieros y la política...

Ciberseguridad paso a paso

¿Sabías que el 60 % de las empresas que son atacadas cierra su negocio a los 6 meses? En la nueva era digital, es vital elaborar una adecuada estrategia de ciberseguridad que nos permita protegernos de las amenazas de ciberseguridad y de los nuevos actores de amenazas del ciberespacio...

Criptomonedas al día. La guía sobre Bitcoin...

El bitcoin y otras criptomonedas representan una revolución en la historia y el futuro del dinero y de la política monetaria. A pesar de esto, muy pocas personas entienden la verdadera naturaleza y el potencial del bitcoin...

Ingeniería social. La ciencia de la piratería...

En la fortaleza de defensa que construimos en torno a nuestros datos, el elemento humano siempre es el eslabón más débil. Los hackers, buenos y malos, utilizan una serie de trucos específicos para acceder a información sensible, y emplean técnicas de «piratería humana» para convencer a la gente de que revele contraseñas, envíe archivos sensibles, transfiera grandes cantidades de dinero y haga voluntariamente otros actos contrarios a sus intereses...

Civilización hacker

Si quiere conocer la historia de nuestra civilización digital, debe conocer la historia de los 'hackers'. Mancillados por muchos, idolatrados por menos, los 'hackers' han contribuido de manera decisiva al desarrollo de algunos de los más importantes artefactos e ingenios intelectuales de la revolución digital, empezando por la Red o el nacimiento de Apple...

97 cosas que todo profesional de seguridad...

Tanto si buscas nuevas oportunidades como si te interesa una alternativa profesional, la seguridad de la información puede resultar abrumadora. La autora de esta guía práctica, Christina Morillo, presenta el conocimiento técnico de una amplia gama de expertos en el campo de la seguridad informática...

El libro del Hacker. Edición 2022

Todas las novedades del mundo de la seguridad informática y el 'hacking' con la nueva edición revisada, actualizada y ampliada. Cada vez es más la tecnología que nos rodea...

Dot.Con. Cómo timar a un timador

La princesa ansiosa por entregar su herencia, el amigo de la familia varado inesperadamente en Filipinas, la solitaria belleza rusa en busca del amor....

Ciberseguridad y transformación digital

La Transformación Digital está empujando a las empresas y a los profesionales a cambiar radicalmente su manera de pensar y trabajar. En un mundo donde tanto el Cloud como los procesos de desarrollo Agile están a la orden del día, la seguridad tradicional debe transformarse para afrontar los nuevos retos y los constantes ataques y amenazas...

BLOCKCHAIN: ¿fuego prometeico o aceite de...

Blockchain es una oportunidad para crear, gestionar y preservar información de calidad, y quizá el principio del fin de modelos que priman el corto plazo sobre el interés general...

Internet segur@

Hoy día, gracias a las nuevas tecnologías, desde cualquier lugar y de forma rápida, podemos acceder a todo tipo de información, almacenar o compartir recuerdos o datos, así como relacionarnos con otras personas y comunicarnos prácticamente sin límites...

El arte de la invisibilidad

Actualmente, cada uno de nuestros movimientos está siendo observado y analizado. Se roban las identidades de consumidores, y cada paso de la gente es rastreado y almacenado...

La tecnología Blockchain en los negocios

Blockchain es una nueva capa tecnológica que reconfigura los protocolos sobre Internet y amenaza con sortear las antiguas estructuras heredadas y las empresas que funcionan de forma centralizada...